Ataque de fuerza bruta

Antecedentes

Voluntarios SOS ayudaron a elegir artículos e hicieron otro material curricular Una buena manera de ayudar a otros niños es mediante el patrocinio de un niño

En criptografía , un ataque de fuerza bruta, o exhaustiva clave de búsqueda, es una ataque cryptanalytic que pueden, en teoría, ser utilizada contra los datos cifrados (a excepción de los datos cifrados en un información teóricamente de forma segura). Tal ataque podría ser utilizado cuando no es posible tomar ventaja de otros puntos débiles en un sistema de cifrado (si existe) que haría que la tarea más fácil. Consiste en la comprobación sistemática posible teclas hasta la tecla correcta se encuentra. En el peor de los casos, esto implicaría que atraviesa la totalidad espacio de búsqueda.

La longitud de la clave utilizada en el sistema de cifrado determina la viabilidad práctica de llevar a cabo un ataque de fuerza bruta, con claves más largas exponencialmente más difícil de descifrar que los más cortos. Un sistema de cifrado con una longitud de clave de n bits puede ser dividido en un tiempo en el peor caso proporcional a 2 N y un tiempo de promedio de la mitad. Ataques de fuerza bruta se pueden hacer menos eficaz por ofuscar los datos a codificar, algo que hace que sea más difícil para un atacante para reconocer cuando él / ella ha descifrado el código. Una de las medidas de la fuerza de un sistema de cifrado es el tiempo que sería teóricamente tomar un atacante montar un exitoso ataque de fuerza bruta contra.

Ataques de fuerza bruta son una aplicación de búsqueda de fuerza bruta, la técnica general de resolución de problemas de la enumeración de todos los candidatos y la comprobación de cada uno.

Límites teóricos

Los recursos necesarios para un ataque de fuerza bruta crecen exponencialmente con el aumento de tamaño de la clave, no linealmente. Aunque las regulaciones de exportación de EE.UU. históricamente restringido longitudes de clave de 56 bits claves simétricas (por ejemplo, Data Encryption Standard ), estas restricciones ya no está en el lugar son, por lo que los algoritmos simétricos modernos suelen utilizar computacionalmente más fuerte de 128 a claves de 256 bits.

Hay un argumento físico que una clave simétrica de 128 bits es computacionalmente seguro contra los ataques de fuerza bruta. El llamado Límite de Landauer implicado por las leyes de la física establece un límite inferior a la energía necesaria para llevar a cabo un cálculo de kT · ln 2 por bit borrar en un cálculo, donde T es la temperatura del dispositivo de computación en grados Kelvin , k es el Constante de Boltzmann, y el logaritmo natural de 2 es de aproximadamente 0.693. No hay ningún dispositivo de computación irreversible puede utilizar menos energía que esto, ni siquiera en principio. Por lo tanto, con el fin de simplemente darle la vuelta a través de los valores posibles para una clave simétrica de 128 bits (ignorando haciendo la computación real para comprobarlo) sería teóricamente requerir 2 128-1 poco voltea en un procesador convencional. Si se supone que el cálculo se produce cerca de la temperatura ambiente (~ 300 K) la Neumann-Landauer Limit Von puede ser aplicado para estimar la energía requerida como ~ 10 18 julios, que es equivalente a consumir 30 gigavatios de energía durante un año. Esto es igual a 30 x 10 9 W × 365 × 24 × 3600 s = 9,46 × 10 17 J o 262,7 TWh ( más de 1 / 100th de la producción mundial de energía). El pleno del actual cálculo de comprobación de cada tecla para ver si ha encontrado una solución consumirían muchas veces esta cantidad.

Sin embargo, este argumento supone que los valores de registro se cambian mediante conjunto convencional y operaciones claras que inevitablemente generará entropía. Se ha demostrado que el hardware computacional puede ser diseñado para no encontrar esta obstrucción teórico (ver computación reversible), aunque no se conocen estos equipos que se han construido.

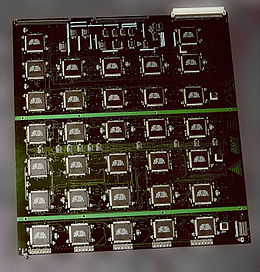

Como sucesores comerciales disponibles de ASICs Solución gubernamental también conocido como ataque hardware personalizado, hoy dos tecnologías emergentes han demostrado su capacidad en el ataque de fuerza bruta de ciertos sistemas de cifrado. Una es moderna unidad de procesamiento gráfico tecnología (GPU), el otro es el tecnología de campo Programmable Gate Array (FPGA). Beneficio GPUs de su amplia disponibilidad y precio-rendimiento beneficio, FPGAs de su eficiencia energética por operación criptográfica. Ambas tecnologías tratan de transportar los beneficios de procesamiento en paralelo a los ataques de fuerza bruta. En el caso de las GPU algunos cientos, en el caso de FPGA algunos miles de unidades de procesamiento haciéndolos mucho más adecuado para craqueo contraseñas que los procesadores convencionales. Diversas publicaciones en los campos del análisis criptográfico han demostrado la eficiencia energética de la tecnología FPGA de hoy, por ejemplo, el Equipo Copacobana FPGA Cluster consume la misma energía que una sola PC (600 W), pero se comporta como 2.500 ordenadores para ciertos algoritmos. Varias empresas ofrecen FPGA soluciones de análisis criptográfico basado en hardware de un solo FPGA Tarjeta PCI Express hasta computadoras FPGA dedicados. WPA y WPA2 haber sido con éxito de fuerza bruta atacado por la reducción de la carga de trabajo en un factor de 50 en comparación con CPUs convencional y algunos cientos en caso de FPGAs.

AES permite el uso de claves de 256 bits. Rompiendo una clave simétrica de 256 bits por fuerza bruta requiere 2 128 veces más potencia de cálculo de una clave de 128 bits. Un dispositivo que podría comprobar un billón de billones (10 18) AES claves por segundo (si un dispositivo de este tipo nunca se podría hacer - a partir de 2012, las supercomputadoras tienen capacidades de computación de 20 Peta-FLOPS, ver Titán. Así que se requerirían 50 supercomputadoras para procesar (10 18) de operaciones por segundo), en teoría, requieren alrededor de 3 × 10 51 años para agotar el espacio de claves de 256 bits.

Una de las hipótesis de un ataque de fuerza bruta es que el espacio de claves completa se utilizó para generar claves, algo que se basa en una eficaz generador de números aleatorios, y que no hay defectos en el algoritmo o su implementación. Por ejemplo, una serie de sistemas que se pensaba originalmente para ser imposible de roer por la fuerza bruta, sin embargo, han sido agrietada porque el espacio clave para buscar a través de se encontró que era mucho más pequeña que se pensaba originalmente, debido a la falta de entropía en su generadores de números pseudoaleatorios. Éstos incluyen Implementación de Netscape de SSL (famosamente agrietada por Ian Goldberg y David Wagner en 1995) y un Debian / Edición de Ubuntu OpenSSL descubrió en 2008 para ser defectuoso. La misma falta de entropía en práctica conduce a la ruptura de la Enigma código.

Reciclaje de credenciales

Credencial de reciclaje se refiere a la hackear la práctica de reutilizar nombre de usuario y combinaciones de contraseñas se reunieron en anteriores ataques de fuerza bruta. Una forma especial de reciclaje credencial es pasar el hash, donde sin sal hash credenciales son robados y primera reutilizada sin ser forzados bruta.

Códigos irrompibles

Ciertos tipos de cifrado, por sus propiedades matemáticas, no pueden ser derrotados por la fuerza bruta. Un ejemplo de esto es criptografía cojín de una sola vez, en el que cada bit texto claro tiene una tecla correspondiente de una secuencia verdaderamente aleatoria de bits de la clave. Una cadena-pad-codificado por una sola vez de 140 caracteres sometido a un ataque de fuerza bruta finalmente revelar cada cadena de 140 caracteres posibles, incluyendo la respuesta correcta - pero de todas las respuestas, no habría forma de saber cuál era la correcta uno. La derrota de un sistema de este tipo, como se hizo por el Proyecto Venona, en general, no se basa en la criptografía puro, sino en errores en su implementación: los teclados no ser realmente aleatorios, interceptó teclados, operadores de cometer errores - u otros errores.

Contramedidas

En caso de un ataque fuera de línea donde el atacante tiene acceso al material encriptado, puede intentar combinaciones de teclas en su ocio sin el riesgo de ser descubiertos o interferencia. Sin embargo de bases de datos y directorios administradores pueden tomar contramedidas contra los ataques en línea, por ejemplo, limitando el número de intentos que una contraseña puede ser juzgado, mediante la introducción de retardos de tiempo entre los intentos sucesivos, lo que aumenta la complejidad de la respuesta (por ejemplo, que requiere una CAPTCHA de respuesta o código de verificación enviado a través de teléfono móvil), y / o bloqueo de cuentas después de intentos fallidos de inicio de sesión. Administradores de sitios web pueden impedir una dirección IP específica de tratar más de un número predeterminado de intentos de contraseña en contra de cualquier cuenta en el sitio.

Ataque de fuerza bruta inversa

En un ataque de fuerza bruta inversa, una sola contraseña (por lo general común) se prueba con múltiples nombres de usuario o los archivos cifrados. El proceso se puede repetir para un selecto grupo de contraseñas. En esta estrategia, el atacante no está generalmente orientada a un usuario específico. Los ataques de fuerza bruta inversa pueden ser mitigados mediante el establecimiento de una política de contraseñas que no permite contraseñas comunes.