Ataque de força bruta

Informações de fundo

Crianças SOS voluntários ajudaram a escolher artigos e fez outro material currículo Uma boa maneira de ajudar outras crianças é por patrocinar uma criança

Em criptografia , um ataque de força bruta, ou chave de busca exaustiva, é uma ataque cryptanalytic que podem, em teoria, ser utilizado contra quaisquer dados criptografados (exceto para dados criptografados em um informações-teoricamente forma segura). Tal ataque pode ser utilizado quando não é possível tirar proveito de outras fraquezas em um sistema de criptografia (se houver) que faria a tarefa mais fácil. Ele consiste em verificar sistematicamente todos os possíveis chaves até a chave correta é encontrada. No pior dos casos, isso implicaria que atravessa a toda espaço de busca.

O comprimento da chave usada na cifra determina a viabilidade prática de realizar um ataque de força bruta, com chaves mais longas exponencialmente mais difícil de decifrar do que os mais curtos. Uma cifra com um comprimento de chave de N bits pode ser quebrado em um momento pior caso proporcional a 2 N e um tempo médio de metade disso. Ataques de força bruta pode ser feito menos eficaz por ofuscando os dados a ser codificado, algo que torna mais difícil para um atacante de reconhecer quando ele / ela rachou o código. Uma das medidas da força de um sistema de criptografia é o tempo que, teoricamente, levar um atacante para montar um ataque de força bruta bem sucedida contra ela.

Ataques de força bruta são uma aplicação de busca de força bruta, a técnica geral de resolução de problemas de enumerar todos os candidatos e verificando cada um deles.

Limites teóricos

Os recursos necessários para um ataque de força bruta crescer exponencialmente com o aumento da tamanho da chave, não de forma linear. Embora os regulamentos de exportação dos EUA historicamente restrito comprimentos de chave de 56 bits chaves simétricas (por exemplo, Data Encryption Standard ), essas restrições não estão mais em vigor, de modo algoritmos simétricos modernas normalmente usam computacionalmente mais forte de 128 para chaves de 256 bits.

Há um argumento físico que uma chave simétrica de 128 bits é computacionalmente seguro contra ataque de força bruta. A chamada Limite Landauer implicada pelas leis da física define um limite inferior para a energia necessária para executar um cálculo de kT · ln 2 por bit apagada em um cálculo, onde T é a temperatura do dispositivo de computação em graus Kelvin , k é a Constante de Boltzmann, eo logaritmo natural de 2 é de cerca de 0,693. Nenhum dispositivo de computação irreversível pode usar menos energia do que isso, mesmo em princípio. Assim, a fim de simplesmente folhear os possíveis valores para uma chave simétrica de 128 bits (ignorando fazendo a computação real para verificá-lo) seria teoricamente requerem 2 128-1 pouco vira em um processador convencional. Se for assumido que o cálculo ocorre próximo da temperatura ambiente (~ 300 K) a Neumann-Landauer limite de Von pode ser aplicada para estimar a energia necessária como 10 ~ 18 joules, o que é equivalente a consumir 30 gigawatts de energia para um ano. Isto é igual a 30 × 10 × 9 W 365 × 24 × 3600 s = 9,46 × 10 17 J ou 262,7 TWh ( mais de 1/100 da produção mundial de energia). O total real cada chave para ver se você tiver encontrado uma solução de verificação de computação-consumiria muitas vezes esse montante.

No entanto, este argumento pressupõe que os valores de registro são alterados usando conjunto convencional e operações claras que inevitavelmente gerar entropia. Tem sido demonstrado que o hardware computacional pode ser concebido para não encontrar esse obstrução teórico (ver computação reversível), embora nenhum desses computadores são conhecidos por terem sido construídos.

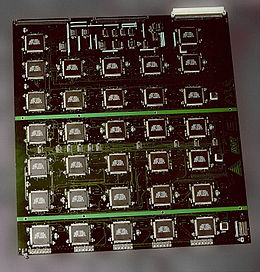

Como sucessores comerciais disponíveis de ASICs governamental Solution também conhecido como ataque de hardware personalizado, hoje duas tecnologias emergentes têm provado a sua capacidade no ataque de força bruta de certas cifras. Um deles é moderno unidade de processamento gráfico tecnologia (GPU), o outro é o gate array (FPGA) tecnologia field-programmable. Benefício GPUs da sua disponibilidade e preço-desempenho grande benefício, FPGAs de sua eficiência de energia por operação de criptografia. Ambas as tecnologias tentar transportar os benefícios do processamento paralelo para ataques de força bruta. No caso de algumas centenas de GPUs, no caso de algumas FPGA mil unidades de processamento tornando-os muito mais adequado do que a rachaduras senhas processadores convencionais. Várias publicações nas áreas de análise criptográfica comprovaram a eficiência energética da tecnologia FPGA de hoje, por exemplo, o Computador COPACOBANA FPGA Cluster consome a mesma energia que um único PC (600 W), mas comporta-se como 2.500 PCs para determinados algoritmos. Um número de empresas de prestação de FPGA soluções de análise baseadas em criptografia de hardware de um único FPGA PCI Express até computadores FPGA dedicados. WPA e WPA2 ter sido bem sucedida de força bruta atacado por redução da carga de trabalho por um factor de 50 em comparação com as CPUs convencional e algumas centenas, no caso dos FPGAs.

AES permite o uso de chaves de 256 bits. Quebrando uma chave de 256-bit simétrica pela força bruta requer energia 2 128 vezes mais computacional do que uma chave de 128 bits. Um dispositivo que poderia verificar uma bilhões de bilhões (10 18) AES chaves por segundo (se tal dispositivo poderia ser feito - a partir de 2012, os supercomputadores têm capacidades de computação de 20 Peta-FLOPS, consulte Titan. Então, 50 supercomputadores seria necessário para processar (10 18) de operações por segundo) seria, em teoria, requerem cerca de 3 × 10 51 anos para esgotar o espaço chave de 256 bits.

Um pressuposto subjacente de um ataque de força bruta é que o keyspace completa foi utilizada para gerar chaves, algo que depende de uma efetiva gerador de números aleatórios, e que não há defeitos no algoritmo ou a sua aplicação. Por exemplo, uma série de sistemas que foram originalmente pensado para ser impossível de quebrar pela força bruta, no entanto, ter sido rachado porque o espaço chave para pesquisar verificou-se ser muito menor do que se pensava inicialmente, por causa de uma falta de entropia no seu geradores de números pseudo-aleatórios. Estes incluem Implementação da Netscape de SSL (famosa rachado por Ian Goldberg e David Wagner, em 1995) e um Debian / Edição de Ubuntu OpenSSL descoberto em 2008, para ser falho. A mesma falta de entropia implementado levar à quebra de Enigma do código.

Reciclagem de Credenciais

Credencial refere-se a reciclagem do hackear prática de reutilização de nome de usuário e combinações de senha reuniram-se em ataques de força bruta anteriores. Uma forma especial de reciclagem credencial é passar o hash, onde sem sal hash credenciais são roubados e re-utilizados sem terem sido ataque de força bruta.

Códigos inquebráveis

Certos tipos de criptografia, por suas propriedades matemáticas, não pode ser derrotado pela força bruta. Um exemplo disto é one-time pad criptografia, onde cada bit cleartext tem uma tecla correspondente de uma sequência verdadeiramente aleatório de bits chave. A one-time-codificado-pad cadeia de 140 caracteres submetido a um ataque de força bruta acabaria por revelar cada cadeia de 140 caracteres possíveis, incluindo a resposta correta - mas de todas as respostas dadas, não haveria nenhuma maneira de saber qual era a correta um. Derrotar um tal sistema, como foi feito pela Venona projeto, em geral, não se baseia em criptografia puro, mas em cima dos erros em sua implementação: a chave almofadas não sendo verdadeiramente aleatório, interceptado teclados, operadores de cometer erros - ou outros erros.

Contramedidas

No caso de um ataque offline, onde o atacante tem acesso ao material criptografado, ele pode tentar combinações de teclas em seu lazer sem o risco de descoberta ou interferência. No entanto administradores de banco de dados e diretório pode tomar medidas defensivas contra os ataques on-line, por exemplo, limitando o número de tentativas que uma senha pode ser tentado, através da introdução de atrasos de tempo entre as tentativas sucessivas, aumentando a complexidade da resposta (por exemplo, exigindo uma Resposta CAPTCHA ou código de verificação enviado através do telemóvel), e / ou de bloqueio de contas para fora após tentativas de logon malsucedidas. Administradores do site podem impedir que um determinado endereço IP de tentar mais de um número predeterminado de tentativas de senha contra qualquer conta no site.

Inversa ataque de força bruta

Em um ataque de força bruta reversa, uma única senha (geralmente comum) é testada contra vários nomes de usuário ou arquivos criptografados. O processo pode ser repetido para um número seleto de senhas. No âmbito dessa estratégia, o atacante geralmente não tem como alvo um usuário específico. Versos ataques de força bruta podem ser mitigados através do estabelecimento de uma política de senha que não permite senhas comuns.