Data Encryption Standard

Saviez-vous ...

Arrangeant une sélection Wikipedia pour les écoles dans le monde en développement sans internet était une initiative de SOS Enfants. Tous les enfants disponibles pour le parrainage de SOS Enfants des enfants sont pris en charge dans une maison de famille près de la charité. Lire la suite ...

La fonction de Feistel (fonction F) du DES | |

| Général | |

|---|---|

| Designers | IBM |

| Première publication | 1977 (normalisé en Janvier 1979) |

| Dérivé de | Lucifer |

| Successeurs | Triple DES, G-DES, DES-X, LOKI89, ICE |

| Cipher détail | |

| Tailles clés | 56 bits |

| Les tailles de bloc | 64 bits |

| Structure | Équilibré Réseau de Feistel |

| Rounds | 16 |

| Meilleur publique cryptanalyse | |

DES est maintenant considéré comme l'insécurité, car une attaque en force brute est possible (voir EFF DES cracker). En 2008, la meilleure attaque est analytique cryptanalyse linéaire, ce qui nécessite deux 43 plaintexts connue et a une complexité en temps de 2 39-43 (Junod, 2001). | |

Le Data Encryption Standard (DES, pron .: / ˌ ré Je ˌ Je ɛ s / Ou / ré ɛ z /) Est une prédominante précédemment algorithme pour le cryptage des données électroniques. Il a été très influent dans l'avancement de moderne cryptographie dans le monde académique. Développé dans les années 1970 à IBM et basé sur une conception plus tôt par Horst Feistel, l'algorithme a été soumis à la National Bureau of Standards (NBS) suite à l'invitation de l'agence à proposer un candidat à la protection des données sensibles, non classés électroniques gouvernementaux. En 1976, après consultation avec le National Security Agency (NSA), le NBS finalement choisi une version légèrement modifiée, qui a été publiée en tant que fonctionnaire Federal Information Processing Standard (FIPS) pour le États-Unis en 1977. La publication d'une norme de cryptage NSA approuvé entraîné simultanément à son adoption internationale rapide et un examen académique répandue. Controverses découlaient de éléments de conception classées, un temps relativement court longueur de la clé clé symétrique bloquer la conception de chiffrement, et l'implication de la NSA, nourrissant les soupçons sur un porte arrière. L'examen académique intense l'algorithme a reçu au fil du temps conduit à la compréhension moderne de chiffrement par bloc et leur cryptanalyse.

DES est maintenant considéré comme l'insécurité pour de nombreuses applications. Ceci est principalement dû à la taille de la clé de 56 bits étant trop petit; en Janvier 1999, distributed.net et Electronic Frontier Foundation a collaboré à rompre publiquement une clé DES en 22 heures et 15 minutes (voir la chronologie ). Il ya aussi quelques résultats analytiques qui démontrent les faiblesses théoriques dans le chiffre, même si elles sont impossible à monter dans la pratique. L'algorithme est considéré comme pratiquement sécurisé sous la forme de Triple DES, même si il ya des attaques théoriques. Au cours des dernières années, le chiffre a été remplacé par le Advanced Encryption Standard (AES). En outre, DES a été retirée comme une norme par le National Institute of Standards and Technology (anciennement le National Bureau of Standards).

Certains documents fait une distinction entre DES comme une norme et DES comme un algorithme, se référant à l'algorithme comme la DEA (Data Encryption Algorithm).

Histoire de DES

Les origines de DES remontent au début des années 1970. En 1972, après la conclusion d'une étude sur le gouvernement américain de besoins de sécurité informatique, l'organisme de normalisation américains NBS (National Bureau of Standards) - nommés aujourd'hui NIST (National Institute of Standards and Technology) - ont identifié un besoin d'une norme pour le cryptage, les informations sensibles non classifiées l'échelle du gouvernement. En conséquence, le 15 mai 1973, après consultation avec la NSA, NBS a sollicité des propositions pour un chiffre qui répondent à des critères de conception rigoureuses. Aucune des soumissions, cependant, se est avéré être approprié. Une deuxième demande a été publié le 27 Août 1974. Cette fois, IBM a présenté un candidat qui a été jugé acceptable - un chiffre développé pendant la période de 1973 à 1974 basé sur un algorithme plus tôt, Horst Feistel de Chiffrement Lucifer. L'équipe IBM impliqués dans la conception et l'analyse de chiffrement de Feistel inclus, Walter Tuchman, Don Coppersmith, Alan Konheim, Carl Meyer, Mike Matyas, Roy Adler, Edna Grossman, Bill Notz, Lynn Smith, et Bryant Tuckerman.

L'implication des ANE dans la conception

Le 17 Mars 1975, le DES proposé a été publié au Federal Register. Les commentaires du public ont été invités, et l'année suivante deux ateliers ouverts ont eu lieu pour discuter de la proposition de norme. Il y avait quelques critiques de diverses parties, y compris à partir pionniers de cryptographie à clé publique Martin Hellman et Whitfield Diffie, citant un raccourci longueur de clé et le mystérieux " . "Comme preuve de toute ingérence de la NSA boîtes S La suspicion était que l'algorithme avait été secrètement affaibli par l'agence de renseignement afin qu'ils - mais personne d'autre - pourrait facilement lire les messages chiffrés Alan Konheim (l'un des concepteurs. du DES) a commenté, "Nous avons envoyé les boîtes S pour Washington. Ils sont revenus et étaient tous différents "Le. United States Senate Select Committee on Intelligence passé en revue les actions de la NSA pour déterminer se il ya eu toute ingérence indue. Dans le résumé non classifié de leurs résultats, publiés en 1978, le Comité a écrit:

Dans le développement de DES, NSA convaincu IBM qu'une taille de clé réduite était suffisante; indirectement contribué à l'élaboration des structures S-box; et certifié que l'algorithme DES finale était, au meilleur de leur connaissance, libre de toute faiblesse statistique ou mathématique.

Cependant, il a également constaté que

NSA ne pas modifier la conception de l'algorithme en aucune façon. IBM a inventé et conçu l'algorithme, prenait toutes les décisions pertinentes concernant, et a reconnu que l'accord sur la taille de clé était plus que suffisant pour toutes les applications commerciales pour lesquelles le DES a été destiné.

Un autre membre de l'équipe DES, Walter Tuchman, a déclaré «Nous avons développé l'algorithme DES entièrement dans IBM utilisant IBMistes. La NSA n'a pas dicter un seul fil!" En revanche, un livre sur l'histoire de la NSA déclassifié de cryptologie déclare:

En 1973 NBS sollicité le secteur privé pour un niveau de cryptage de données (DES). Les premières offres ont été décevants, donc NSA commencé à travailler sur son propre algorithme. Puis Howard Rosenblum, directeur adjoint de la recherche et de l'ingénierie, a découvert que Walter Tuchman d'IBM travaille sur une modification à Lucifer pour un usage général. NSA a Tuchman un dégagement et l'a amené à travailler conjointement avec l'Agence sur son modification Lucifer ».

et

NSA a travaillé en étroite collaboration avec IBM pour renforcer l'algorithme contre tous sauf attaques par force brute et de renforcer tables de substitution, appelées boîtes S. Inversement, la NSA a tenté de convaincre IBM pour réduire la longueur de la clé de 64 à 48 bits. Finalement, ils compromis sur une clé de 56 bits.

Certains des soupçons sur les faiblesses cachées dans les boîtes S ont été dissipés en 1990, avec la découverte et la publication indépendante ouverte par Eli et Biham Adi Shamir cryptanalyse différentielle, une méthode générale pour casser le chiffrement par blocs. Les boîtes S du DES étaient beaucoup plus résistant à l'attaque que se ils avaient été choisis au hasard, suggérant fortement que IBM connaissait la technique dans les années 1970. Ce était effectivement le cas; en 1994, Don Coppersmith publié quelques-uns des critères de conception originaux pour les boîtes S. Selon Steven Levy, chercheurs IBM Watson a découvert cryptanalyses différentielles en 1974 et ont été invités par la NSA à garder le secret de la technique. Coppersmith explique la décision du secret d'IBM en disant, "ce est parce que [la cryptanalyse différentielle] peut être un outil très puissant, utilisé contre de nombreux régimes, et il était à craindre que de telles informations dans le domaine public pourrait nuire à la sécurité nationale." Levy cite Walter Tuchman:. "[T] hey nous a demandé d'estampiller tous nos documents confidentiels ... Nous mettons en fait un numéro sur chacun d'eux et les ont enfermés dans un coffre-fort, parce qu'ils étaient considérés gouvernement américain classé Ils ont dit le faire donc. je l'ai fait ". Bruce Schneier a observé que «Il a fallu la communauté universitaire de deux décennies pour comprendre que la NSA« tweaks »effectivement amélioré la sécurité du DES."

L'algorithme comme norme

Malgré les critiques, DES a été approuvé comme norme fédérale en Novembre 1976 et publié le 15 Janvier 1977 FIPS PUB 46, l'utilisation est autorisée sur toutes les données non classifiées. Il a été réaffirmé que la norme en 1983, 1988 (révisé en FIPS-46-1), 1993 (FIPS 46-2), et de nouveau en 1999 (FIPS 46-3), cette dernière prescription " Triple DES »(voir ci-dessous). Le 26 mai 2002, le DES a finalement été remplacé par l'Advanced Encryption Standard (AES), à la suite un concours public. Le 19 mai 2005, FIPS 46-3 a été officiellement retirée, mais NIST a approuvé Triple DES long de l'année 2030 pour obtenir des informations sensibles du gouvernement.

L'algorithme est également spécifié dans la norme ANSI X3.92, NIST SP 800-67 et ISO / CEI 18033-3 (comme une composante de TDEA).

Une autre attaque théorique, la cryptanalyse linéaire, a été publié en 1994, mais ce était une attaque en force brute en 1998 qui a démontré que le DES pourrait être attaqué très pratique, et a souligné la nécessité d'un algorithme de remplacement. Ceux-ci et d'autres modes de cryptanalyse sont discutés plus en détail dans cet article.

L'introduction du DES est considéré comme ayant été un catalyseur pour l'étude académique de la cryptographie, en particulier des méthodes pour casser le chiffrement par blocs. Selon une rétrospective NIST au sujet DES,

- Le DES peut être dit avoir "saut a commencé" l'étude et le développement non militaire des algorithmes de cryptage. Dans les années 1970 il y avait très peu de cryptographes, sauf pour ceux dans les organisations militaires ou de renseignement, et peu d'études universitaires de la cryptographie. Il ya maintenant beaucoup cryptographes universitaires actifs, départements de mathématiques avec des programmes solides en cryptographie, et de l'information commerciale des entreprises de sécurité et les consultants. Une génération de cryptanalystes a coupé ses dents analyse (qui essaie de "crack") l'algorithme DES. Dans les mots de cryptographe Bruce Schneier, "DES a fait plus pour galvaniser le domaine de la cryptanalyse qu'autre chose. Il y avait un algorithme d'étudier." Une part étonnante de la littérature ouverte en cryptographie dans les années 1970 et 1980 portait sur le DES et le DES est l'aune à laquelle chaque algorithme à clé symétrique depuis a été comparé.

Chronologie

| Date | Année | Événement |

|---|---|---|

| 15 mai | 1973 | NBS publie une première demande d'un algorithme de cryptage standard |

| 27 Août | 1974 | NBS publie une deuxième demande d'algorithmes de chiffrement |

| 17 Mars | 1975 | DES est publié dans le Federal Register pour commentaires |

| Août | 1976 | Premier atelier sur le DES |

| Septembre | 1976 | Deuxième atelier, discuter base mathématique du DES |

| Novembre | 1976 | DES est approuvé comme norme |

| 15 Janvier | 1977 | DES est publié en tant que norme FIPS PUB standard FIPS 46 |

| 1983 | DES est réaffirmé pour la première fois | |

| 1986 | Videocipher II, un système de brouillage de la télévision par satellite basée sur DES, commence à utiliser par HBO | |

| 22 Janvier | 1988 | DES est réaffirmé pour la deuxième fois que FIPS 46-1, remplaçant FIPS PUB 46 |

| Juillet | 1991 | Biham et Shamir redécouvrir cryptanalyse différentielle, et l'appliquer à un système de chiffrement de 15 rondes DES-like. |

| 1992 | Biham et Shamir rapportent la première attaque théorique avec moins de complexité que la force brutale: cryptanalyse différentielle. Cependant, il nécessite irréaliste 2 47 plaintexts choisis. | |

| 30 Décembre | 1993 | DES est réaffirmé pour la troisième fois que la norme FIPS 46-2 |

| 1994 | La première cryptanalyse expérimentale du DES est effectuée en utilisant la cryptanalyse linéaire (Matsui, 1994). | |

| Juin | 1997 | Le DESCHALL projet casse un message crypté avec DES pour la première fois en public. |

| Juillet | 1998 | Le FEP de DES cracker (Deep Crack) rompt une clé DES en 56 heures. |

| Janvier | 1999 | Ensemble, Crack et profonde distributed.net casser une clé DES en 22 heures et 15 minutes. |

| 25 Octobre | 1999 | DES est réaffirmé pour la quatrième fois que FIPS 46-3, qui spécifie l'utilisation préférée de Triple DES, avec un seul DES autorisée que dans les systèmes existants. |

| 26 Novembre | 2001 | Le Advanced Encryption Standard est publié dans la norme FIPS 197 |

| 26 mai | 2002 | L'AES devient effective |

| 26 Juillet | 2004 | Le retrait de FIPS 46-3 (et un couple de normes connexes) est proposé dans le Federal Register |

| 19 mai | 2005 | NIST FIPS 46-3 retire (voir Federal Register vol 70, numéro 96) |

| Avril | 2006 | Le FPGA machine parallèle base Copacobana des Universités de Bochum et Kiel, en Allemagne, rompt DES en neuf jours à $ 10,000 coût du matériel. Moins d'un an améliorations logicielles ont réduit le délai moyen de 6,4 jours. |

| Novembre | 2008 | Le successeur de Copacabana, la machine de RIVYERA réduit le délai moyen de moins d'un seul jour. |

Description

- Par souci de concision, la description suivante omet les transformations et les permutations exactes qui spécifient l'algorithme; pour référence, les détails peuvent être trouvés dans Constantes du DES.

DES est l'archétype chiffrement par bloc - un algorithme qui prend une chaîne de longueur fixe les bits de texte en clair et le transforme à travers une série d'opérations complexes dans un autre cryptogramme chaîne binaire de la même longueur. Dans le cas du DES, le la taille des blocs est de 64 bits. DES utilise également un clé de personnaliser la transformation, de sorte que le décryptage peut censément être effectuée que par ceux qui connaissent la clé particulier utilisé pour crypter. La clé consiste ostensiblement de 64 bits; Toutefois, seulement 56 d'entre eux sont effectivement utilisés par l'algorithme. Huit bits sont utilisés uniquement pour vérifier la parité, et sont par la suite mis au rebut. D'où l'efficacité longueur de clé est de 56 bits, et il est toujours cité en tant que tel.

La clé est nominalement stockées ou transmises 8 octets, chacune avec une parité impaire. Selon ANSI X3.92-1981, section 3.5:

Un bit dans chaque octet de 8 bits de la clé peut être utilisée pour la détection d'erreur dans la génération de clés, la distribution et le stockage. Bits 8, 16, ..., 64 sont pour une utilisation à faire en sorte que chaque octet est de parité impaire.

Comme d'autres algorithmes de type bloc, DES par lui-même ne est pas un moyen sûr de cryptage, mais doit plutôt être utilisé dans un mode de fonctionnement. FIPS 81 spécifie plusieurs modes d'utilisation avec DES. Autres commentaires sur l'utilisation de DES sont contenues dans la norme FIPS-74.

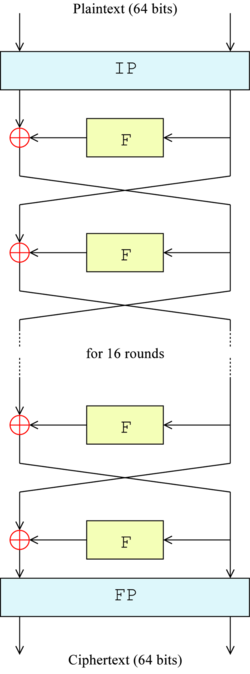

Structure générale

La structure globale de l'algorithme est illustré à la figure 1: il ya 16 stades identiques de traitement, appelé tours. Il ya aussi une première et dernière permutation , appelée IP et FP, qui sont inverses (IP "annule" l'action de la FP, et vice versa). IP et FP ont pratiquement aucune signification cryptographique, mais ont apparemment été inclus afin de faciliter blocs de chargement dans et hors du matériel milieu des années 1970.

Avant que les principales séries, le bloc est divisé en deux moitiés de 32 bits et traitées en alternance; ce entrecroisement est connu comme le Schéma de Feistel. La structure de Feistel assure que le décryptage et de cryptage sont des processus très similaires - la seule différence est que les sous-clés sont appliquées dans l'ordre inverse lors du déchiffrement. Le reste de l'algorithme est identique. Cela simplifie grandement la mise en oeuvre, en particulier dans le matériel, car il ne est pas nécessaire pour les algorithmes de chiffrement et de déchiffrement différentes.

Le symbole ⊕ désigne le OU exclusif (XOR). La fonction F brouille un demi-bloc avec une partie de la clé. La sortie de la fonction F est ensuite combiné avec l'autre moitié du bloc, et les moitiés sont échangé avant la prochaine ronde. Après la ronde finale, les moitiés sont échangés; ce est une caractéristique de la structure de Feistel qui rend cryptage et de décryptage des procédés similaires.

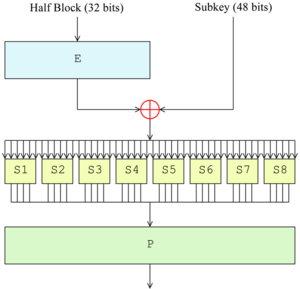

La fonction de Feistel (F)

La fonction F, représentée sur la figure 2, fonctionne sur une moitié d'un bloc (32 bits) à la fois et se compose de quatre étapes:

- Expansion - la demi-bloc de 32 bits est étendue à 48 bits en utilisant la permutation d'extension, noté E dans le diagramme, en reproduisant la moitié des bits. La sortie se compose de huit bits 6 (8 * 6 = 48 bits) pièces, chacune contenant une copie de quatre bits d'entrée correspondants, en plus d'une copie du bit immédiatement adjacente de chacun des éléments d'entrée de chaque côté.

- Mélange Key - le résultat est combiné avec une sous-clé en utilisant une opération XOR. 16 sous-clés 48 bits - une pour chaque tour - sont dérivées de la clé principale en utilisant le calendrier clé (décrit ci-dessous).

- Remplacement - après mélange dans la sous-clé, le bloc est divisé en huit morceaux de 6 bits avant le traitement par le S-boîtes, ou des boîtes de substitution. Chacun des huit boîtes S remplace ses six bits d'entrée avec quatre bits de sortie en fonction d'une transformation non linéaire, fournie sous la forme d'un table de consultation. Les boîtes S fournissent la base de la sécurité du DES - sans eux, le chiffre serait linéaire, et trivialement cassable.

- Permutation - enfin, les 32 sorties des boîtes S sont réorganisés selon un fixe permutation , la boîte de P. Ce est conçu pour les bits de sortie de ce, après permutation, chaque S-box sont répartis dans six boîtes S différentes dans la prochaine ronde.

L'alternance de substitution des boîtes S et permutation de bits de la boîte de P et E-extension met soi-disant " confusion et la diffusion », respectivement, un concept identifié par Claude Shannon dans les années 1940 comme une condition nécessaire pour un chiffre sécurisé et pratique.

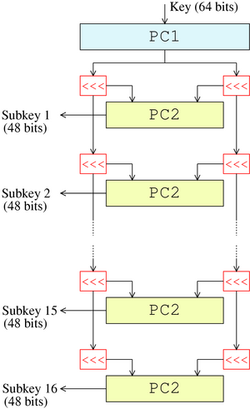

Calendrier Key

La figure 3 illustre le programme clé pour le cryptage - l'algorithme qui génère les sous-clés. Initialement, 56 bits de la clé sont choisis dans le 64 premier choix permuté par 1 (PC-1) - les huit bits restants sont soit rejetées soit utilisées comme contrôle de parité bits. Les 56 bits sont ensuite divisés en deux moitiés de 28 bits; chaque moitié est ensuite traitée séparément. Dans les rondes successives, les deux moitiés sont tournés laissés par un ou deux bits (spécifiées pour chaque tour), puis 48 bits de sous-clé sont sélectionnés par permuté Choix 2 (PC-2) - 24 bits à partir de la moitié gauche, et 24 de la droite . Les rotations (désignés par «<<<» dans le diagramme) signifient qu'un ensemble différent de bits est utilisé dans chaque sous-clé; chaque bit est utilisé dans environ 14 des 16 sous-clés.

Le calendrier clé pour le décryptage est similaire - les sous-clés sont dans l'ordre inverse par rapport au chiffrement. En dehors de cette modification, le processus est le même que pour le chiffrement. Les mêmes 28 bits sont transmis à toutes les boîtes de rotation.

La sécurité et la cryptanalyse

Bien que plus d'informations a été publié sur le cryptanalyse du DES que tout autre chiffrement par bloc, l'attaque la plus pratique à ce jour est encore une approche de force brute. Diverses propriétés cryptanalyse mineurs sont connus, et trois attaques théoriques sont possibles qui, tout en ayant une complexité théorique inférieur à une attaque en force brute, nécessitent un nombre irréaliste de connu ou plaintexts choisis pour mener à bien, et ne sont pas un sujet de préoccupation dans la pratique.

Attaque en force brute

Pour tout chiffre, la méthode la plus basique d'attaque est la force brute - d'essayer toutes les clés possibles à son tour. Le longueur de la clé détermine le nombre de clés possibles, et par conséquent la faisabilité de cette approche. Pour DES, des questions ont été soulevées quant à la pertinence de sa taille de clé dès le début, avant même qu'elle a été adoptée comme une norme, et ce était la clé de petite taille, plutôt que théorique cryptanalyse, qui a dicté la nécessité d'un algorithme de remplacement. À la suite de discussions menées à l'externe, y compris la NSA, la taille de clé a été réduit de 128 bits à 56 bits pour tenir sur une seule puce.

Dans le milieu universitaire, diverses propositions pour une machine DES-fissuration ont été avancées. En 1977, Diffie et Hellman ont proposé une machine un coût estimé à 20 millions de dollars qui pourrait trouver une clé DES en un seul jour. En 1993, Wiener avait proposé une machine à clé la recherche d'un coût de $ 1,000,000 qui trouverait une clé au sein de sept heures. Cependant, aucun de ces premières propositions ont été mis en œuvre ou jamais, au moins, aucun implémentations ont été reconnus publiquement. La vulnérabilité du DES a été pratiquement démontré dans les années 1990. En 1997, RSA Security a parrainé une série de concours, offrant un prix de 10.000 $ à la première équipe qui a battu un message crypté avec DES pour le concours. Ce concours a été remporté par le Projet DESCHALL, dirigé par Rocke Verser, Matt Curtin, et Justin Dolske, utilisant des cycles de repos de milliers d'ordinateurs à travers l'Internet. La faisabilité de fissuration DES rapidement a été démontrée en 1998 quand une coutume DES-pirate a été construit par le Electronic Frontier Foundation (EFF), un groupe civile cyberespace de l'homme, au coût d'environ US $ 250 000 (voir EFF DES cracker). Leur motivation était de montrer que le DES était cassable dans la pratique ainsi que dans la théorie: «Il ya beaucoup de gens qui ne croient pas une vérité jusqu'à ce qu'ils puissent voir de leurs propres yeux leur montrant une machine physique qui peut se fissurer DES en quelques-uns. jour est la seule façon de convaincre certaines personnes qu'ils peuvent vraiment pas faire confiance à leur sécurité au DES. " La machine brute forcé une clé dans une petite recherche de plus de 2 jours.

La prochaine casseur de DES confirmé a été la machine de Copacobana construit en 2006 par les équipes de la Universités de Bochum et Kiel, tant en Allemagne . Contrairement à la machine FEP, Copacobana compose de disponibles dans le commerce, les circuits intégrés reconfigurables. 120 de ceux-ci field-programmable gate arrays (FPGA) de type FPGA Spartan-3 1000 fonctionner en parallèle. Elles sont regroupées en 20 modules DIMM, contenant chacune 6 FPGA. L'utilisation de matériel reconfigurable rend la machine applicable à d'autres tâches de code brisant ainsi. Un des aspects les plus intéressants de Copacobana est le facteur de coût. Une machine peut être construite pour environ $ 10,000. La diminution des coûts d'environ un facteur de 25 sur la machine FEP est un exemple de l'amélioration continue de matériel numérique. Réglage de l'inflation plus de 8 ans donne une amélioration encore plus élevé d'environ 30x. Depuis 2007, SciEngines GmbH, une entreprise spin-off des deux partenaires de Copacobana du projet a amélioré et développé successeurs de Copacabana. En 2008, leur Copacobana RIVYERA réduit le temps de casser DES à moins d'un jour, en utilisant 128 Spartan-3 de 5000. Actuellement SciEngines RIVYERA détient le record de brute-force de rupture DES, ayant utilisé 128 Spartan-3 5000 FPGA. Leur 256 Spartan-6 modèle LX150 a même réduit cette fois.

Attaques plus rapidement que la force brute

Il ya trois attaques connues qui peuvent briser les 16 tours complets de DES avec moins de complexité que la recherche par force brute: cryptanalyse différentiel (DC), la cryptanalyse linéaire (LC), et L'attaque de Davies. Cependant, les attaques sont théoriques et ne sont pas réalisables à monter dans la pratique; ces types d'attaques sont parfois appelés faiblesses certificational.

- Cryptanalyse différentiel a été redécouvert à la fin des années 1980 par Eli et Biham Adi Shamir; il a été connu plus tôt pour IBM et la NSA et gardée secrète. Pour briser les pleins 16 tours, la cryptanalyse différentielle nécessite deux 49 plaintexts choisis. DES a été conçu pour être résistant à courant continu.

- Cryptanalyse linéaire a été découvert par Mitsuru Matsui, et doit 2 43 plaintexts connus (Matsui, 1993); la méthode a été mise en œuvre (Matsui, 1994), et fut le premier cryptanalyse expérimentale de DES pour être signalé. Il ne existe aucune preuve que le DES a été adapté pour être résistant à ce type d'attaque. Une généralisation de LC - cryptanalyse linéaire multiple - a été suggéré en 1994 (Kaliski et Robshaw), et a été affinée par Biryukov et d'autres. (2004); leur analyse suggère que de multiples approximations linéaires pourraient être utilisés pour réduire les exigences en matière de données de l'attaque par au moins un facteur de 4 (ce est-2 41 43 au lieu de 2). Une réduction similaire de la complexité des données peut être obtenue dans un texte clair choisi variante de cryptanalyse linéaire (Knudsen et Mathiassen, 2000). Junod (2001) a effectué plusieurs expériences pour déterminer la complexité en temps réel de la cryptanalyse linéaire, et a indiqué que ce était un peu plus rapide que prévu, exigeant du temps équivalent à deux évaluations 39 -2 41 DES.

- Amélioration Davies de l'attaque: alors que la cryptanalyse linéaire et différentielle sont techniques générales et peuvent être appliquées à un certain nombre de programmes, Davies de l'attaque est une technique spécialisée pour DES, d'abord suggéré par Donald Davies dans les années quatre-vingt, et amélioré par Biham et Biryukov (1997). La forme la plus puissante de l'attaque nécessite 2 50 plaintexts connus, a une complexité de calcul de 2 à 50, et a un taux de réussite de 51%.

Il ya également eu des attaques contre les versions proposées réduite rondes du chiffre, ce est-versions de DES avec moins de 16 tours. Cette analyse donne un aperçu de combien de tours sont nécessaires pour la sécurité, et combien d'une "marge de sécurité" conserve la version complète. cryptanalyse différentielle linéaire a été proposé par Langford et Hellman en 1994, et combine cryptanalyse différentielle et linéaire dans une seule attaque. Une version améliorée de l'attaque peut briser 9 ronde DES avec deux 15,8 plaintexts connus et a une complexité en temps 2 29.2 (Biham et d'autres, 2002).

Propriétés cryptanalyse mineures

DES présente la propriété de complémentation, à savoir que

où  est le au niveau du bit de complément

est le au niveau du bit de complément

désigne le chiffrement à clé

désigne le chiffrement à clé

et

et  désigner en clair et chiffré blocs respectivement. La propriété de complémentation signifie que le travail pour une attaque en force brute pourrait être réduit par un facteur de 2 (ou un seul bit) en vertu d'un hypothèse texte choisi. Par définition, cette propriété se applique aussi aux réseaux TDES chiffrement.

désigner en clair et chiffré blocs respectivement. La propriété de complémentation signifie que le travail pour une attaque en force brute pourrait être réduit par un facteur de 2 (ou un seul bit) en vertu d'un hypothèse texte choisi. Par définition, cette propriété se applique aussi aux réseaux TDES chiffrement.

DES a aussi quatre dite clés faibles. Encryption (E) et le décryptage (D) sous une touche faibles ont le même effet (voir involution):

ou de façon équivalente,

ou de façon équivalente,

Il ya aussi six paires de touches semi-faibles. Cryptage avec une de la paire de clés semi-faible,  , Fonctionne de manière identique à décryptage avec l'autre,

, Fonctionne de manière identique à décryptage avec l'autre,  :

:

ou de façon équivalente,

ou de façon équivalente,

Il est assez facile d'éviter les clés faibles et semi-faible dans une mise en œuvre, soit en testant pour eux explicitement, ou tout simplement en choisissant les touches au hasard; les chances de choisir une clé faible ou semi-faible par hasard sont négligeables. Les touches ne sont pas vraiment de plus faible que d'autres touches de toute façon, car ils ne donnent pas une attaque quelconque avantage.

DES a également été prouvé ne pas être un groupe , ou plus précisément, l'ensemble  (Pour toutes les clés possibles

(Pour toutes les clés possibles  ) Sous composition fonctionnelle ne est pas un groupe, ni "fermer" pour être un groupe. Ce était une question ouverte pendant un certain temps, et si elle avait été le cas, il aurait été possible de casser DES, et plusieurs modes tels que de chiffrement Triple DES ne serait pas augmenter la sécurité.

) Sous composition fonctionnelle ne est pas un groupe, ni "fermer" pour être un groupe. Ce était une question ouverte pendant un certain temps, et si elle avait été le cas, il aurait été possible de casser DES, et plusieurs modes tels que de chiffrement Triple DES ne serait pas augmenter la sécurité.

Il est connu que le maximum de sécurité cryptographique DES est limitée à environ 64 bits, même au moment de choisir de façon indépendante tous les sous-clés ronds au lieu de les dériver à partir d'une clé, qui, sinon, permettre une sécurité de 768 bits.

algorithmes de remplacement

Les préoccupations concernant la sécurité et la relativement lent fonctionnement de DES en logiciels motivé les chercheurs à proposer une variété de solution de rechange bloquer conceptions de chiffrement, qui ont commencé à apparaître dans les années 1980 et au début des années 1990: exemples RC5, Blowfish, IDEA, NewDES, SAFER, CAST5 et FEAL. La plupart de ces dessins ou modèles tenu de la taille de bloc de 64 bits du DES, et pourrait agir comme un remplacement "drop-in», même se ils généralement utilisés une clé de 64 bits ou 128 bits. Dans l' URSS de la GOST 28147-89 algorithme a été introduite, avec une taille de bloc de 64 bits et une clé de 256 bits, qui a été également utilisé dans la Russie plus tard.

DES lui-même peut être adapté et réutilisé dans un système plus sûr. Beaucoup d'anciens utilisateurs DES utilisent maintenant Triple DES (TDES) qui a été décrite et analysée par l'un des titulaires de brevets de DES (voir La norme FIPS PUB 46-3); il consiste à appliquer DES trois fois avec deux (2TDES) ou trois (3TDES) clés différentes. TDES est considéré comme bien sécuriser, même se il est assez lent. Une alternative est cher moins de calcul DES-X, ce qui augmente la taille de la clé par XOR matériau clé supplémentaire avant et après DES. GDES était une variante DES proposée comme un moyen d'accélérer le cryptage, mais il a été montré pour être sensibles à la différence de la cryptanalyse.

En 2001, après un concours international, le NIST a choisi un nouveau chiffre, Advanced Encryption Standard (AES), comme un remplacement. L'algorithme qui a été choisi comme l'AES a été présentée par ses concepteurs sous le nom Rijndael. Les autres finalistes dans le NIST La concurrence AES inclus RC6, Serpent, MARS, et Twofish.