Phishing

Fundo para as escolas Wikipédia

Esta seleção wikipedia foi escolhido por voluntários que ajudam Crianças SOS da Wikipedia para este Seleção Wikipedia para as escolas. Antes de decidir sobre o patrocínio de uma criança, por que não aprender sobre as diferentes instituições de caridade de patrocínio primeiro ?

Phishing é o ato de tentar adquirir informações como nomes de usuário, senhas e detalhes de cartão de crédito (e, por vezes, indiretamente, dinheiro) por que aparece como uma entidade confiável em uma comunicação eletrônica . Comunicações que pretendem ser a partir de sites populares da web sociais, sites de leilões, processadores de pagamento on-line ou administradores de TI são comumente usados para atrair o público desavisado. E-mails de phishing pode conter links para sites que estão infectadas com malware. Phishing é tipicamente realizada por e-mail spoofing ou instant messaging, e que muitas vezes direciona os usuários para entrar em detalhes em um site falso, cuja olhar e sentir são quase idêntico ao legítimo. Phishing é um exemplo de técnicas de engenharia social, usado para enganar os usuários, e explora a má usabilidade de tecnologias de segurança Web atual. As tentativas de lidar com o número crescente de incidentes de phishing relatados incluem legislação, treinamento de usuários, conscientização pública e medidas de segurança técnica.

Uma técnica de phishing foi descrito em detalhe em 1987, e (de acordo com o seu criador) a utilização primeiro gravado do termo "phishing" foi feito em 1995. O termo é uma variante de pesca, provavelmente influenciado pela phreaking, e alude a "iscas" usadas na esperança de que a vítima potencial vai "morder", clicando em um link malicioso ou abrir um anexo malicioso, caso em que suas informações financeiras e senhas podem, então, ser roubado.

História e status atual de phishing

Uma técnica de phishing foi descrito em detalhe, num artigo de apresentação e entregue ao Internacional HP Usuários do Grupo, INTEREX. A primeira menção registrada do termo "phishing" é encontrada na ferramenta de hacking AOHell (de acordo com seu criador), que inclui uma função para roubar as senhas dos usuários da America Online. Um caso recente e popular de phishing é a suspeita de campanha de phishing chinês segmentação contas do Gmail de funcionários altamente classificados dos Estados Unidos e do Governo da Coreia do Sul, militares e ativistas políticos chineses. O governo chinês continua a negar as acusações de participar de ataques cibernéticos a partir de dentro de suas fronteiras, mas a evidência foi revelado que a própria Exército de Libertação Popular da China tem assistido na codificação de software cyber-ataque.

Phishing Logo no início AOL

Phishing no AOL estava intimamente associado com o comunidade warez que trocaram software pirata ea cena hacker que perpetrou fraudes com cartões de crédito e outros crimes online. Depois AOL introduziu medidas no final de 1995 para evitar usando fake, gerados por algoritmos números de cartão de crédito para abrir contas, biscoitos AOL recorreu ao phishing para contas legítimas e explorando AOL.

Um phisher pode posar como um membro da equipe AOL e enviar uma mensagem instantânea para uma vítima em potencial, pedindo-lhe para revelar a sua senha. A fim de atrair a vítima a desistir de informações sensíveis a mensagem pode incluir imperativos como "verificar a sua conta" ou "confirmar as informações de faturamento". Uma vez que a vítima tinha revelado a senha, o invasor pode acessar e usar a conta da vítima para fins fraudulentos ou spamming. Ambos phishing e warezing no AOL programas escritos sob medida geralmente necessários, como AOHell. Phishing se tornou tão prevalente no AOL que eles adicionaram uma linha em todas as mensagens instantâneas afirmando: "ninguém trabalhando no AOL irá pedir a sua senha ou informações de faturamento", embora mesmo isso não impediu algumas pessoas de doar suas senhas e informações pessoais se ler e acreditava que o IM pela primeira vez. Um usuário usando uma conta do AIM e uma conta de um ISP AOL simultaneamente poderia phish membros da AOL com relativa impunidade como contas de internet objectivo poderia ser usado por membros de internet não AOL e não poderia ser acionada (ie- relatado para o departamento AOL TOS para disciplinar ação.)

Eventualmente, a aplicação da política da AOL em relação ao phishing e warez tornou-se mais rigorosa e forçou software pirata off servidores da AOL. AOL desenvolvido simultaneamente um sistema para desativar prontamente contas envolvidas no phishing, muitas vezes antes de as vítimas poderia responder. O desligamento do cena warez no AOL causou a maioria dos phishers para deixar o serviço.

O termo "phishing" é dito ter sido inventado pelo bem conhecido spammer meados dos anos 1990 e hacker de Khan C Smith, e seu uso foi rapidamente adotado por grupos de warez todo AOL. Aplicação da AOL seria detectar palavras usadas em salas de chat aol a suspender as contas indivíduos envolvidos em pirataria de software e contas de negociação roubado. O termo foi usado porque '<> <' é a tag mais comum único de HTML que foi encontrado em todas as transcrições de bate-papo, naturalmente, e como tal não pode ser detectado ou filtrada pela equipe AOL. O símbolo <> <foi substituído por qualquer formulação que se refere aos cartões de crédito roubados, contas ou atividade ilegal. Desde o símbolo parecia um peixe, e devido à popularidade de phreaking, foi adaptado como "phishing".

Transição da AOL para instituições financeiras

A captura de informações de conta AOL pode ter levado phishers fazer mau uso de informações de cartão de crédito, e à conclusão de que os ataques contra os sistemas de pagamento on-line eram viáveis. A tentativa direta primeiro conhecido contra um sistema de pagamento afectadas E-ouro em Junho de 2001, que foi seguido por um "pós-11/9 ID de verificar" logo após os ataques de 11 de setembro ao World Trade Center . Ambos foram vistos na época como fracassos, mas agora pode ser visto como experimentos iniciais em direção ataques mais frutíferas contra bancos tradicionais. Em 2004, phishing foi reconhecida como uma parte totalmente industrializado da economia do crime: especializações surgiu em uma escala global que forneceu componentes para o dinheiro, que foram reunidos em ataques acabados.

Técnicas de phishing

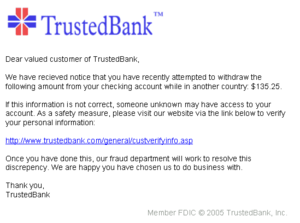

Recentes tentativas de phishing

Os phishers estão alvejando os clientes de bancos e serviços de pagamento on-line. E-mails, supostamente a partir da Internal Revenue Service, têm sido usados para recolher dados sensíveis dos contribuintes norte-americanos. Enquanto os primeiros exemplos foram enviados indiscriminadamente na expectativa de que alguns seriam recebidos pelos clientes de um determinado banco ou serviço, uma pesquisa recente mostrou que os phishers podem, em princípio, ser capaz de determinar que os bancos potenciais vítimas usar, e alvo falsos e-mails em conformidade. Sites de redes sociais são hoje um dos principais alvos de phishing, uma vez que os dados pessoais em tais locais pode ser usado em roubo de identidade; no final de 2006 um worm de computador assumiu páginas em MySpace e os links alterados para surfistas para sites concebidos para roubar dados de login dirigir. Experimentos mostram uma taxa de sucesso de mais de 70% para ataques de phishing em redes sociais.

O RapidShare site de compartilhamento de arquivos tem sido alvo de phishing para obter uma conta premium, que remove tampas de velocidade nas auto-downloads, remoção de uploads, espera em downloads e uploads entre cooldown vezes.

Os atacantes que invadiram TD Ameritrade base de dados da (contendo todos os 6,3 milhões de clientes ' números de segurança social, números de conta e endereços de e-mail, bem como os seus nomes, endereços, datas de nascimento, números de telefone e actividade de trading) também queria os nomes de usuário e senhas de conta, então eles lançaram uma lança de acompanhamento ataque de phishing.

Quase metade dos roubos de phishing em 2006 foram cometidos por grupos que operam através da Russian Business Network sediada em St. Petersburg .

Para obter mais exemplos atuais em todo o mundo, ver Phish do Mês.

Existem sites anti-phishing que publicam mensagens exatas que foram recentemente que circulam na internet, tais como FraudWatch Internacional e Millersmiles. Esses sites geralmente fornecem detalhes específicos sobre as mensagens particulares. Hoje em dia para reduzir a trabalhar com o código fonte de páginas da web, Hackers têm implementado uma ferramenta de phishing chamado Super Phisher que torna o trabalho mais fácil quando comparado ao método manual de criação de um Web site de phishing.

Lista de técnicas de phishing

Phishing

- Phishing é uma forma de tentar adquirir informações como nomes de usuário, senhas e detalhes de cartão de crédito por que aparece como uma entidade confiável em uma comunicação eletrônica .

Spear phishing

- Tentativas de phishing direcionados a pessoas físicas ou empresas específicas foram denominados spearphishing. Os atacantes podem coletar informações pessoais sobre o seu objectivo de aumentar a sua probabilidade de sucesso.

Clone Phishing

- Um tipo de ataque de phishing através do qual um legítimo e anteriormente entregue, e-mail contendo um anexo ou link teve seu conteúdo e destinatário endereço (s) obtidos e usados para criar um quase idêntico ou e-mail clonado. O anexo ou link dentro do e-mail é substituído por uma versão maliciosa e, em seguida, enviado de um endereço de e-mail falsificado a aparecer para vir do remetente original. Pode reivindicar ser um re-envio do original ou de uma versão atualizada do original.

- Esta técnica poderia ser usada para rodar (indiretamente) a partir de uma máquina previamente infectadas e ganhar uma posição em outra máquina, explorando a confiança social associado à conexão inferido devido a ambas as partes que receberam o e-mail original.

Baleeiro

- Vários ataques de phishing recentes têm sido direcionados especificamente para altos executivos e outros alvos de alto perfil dentro de empresas, eo termo foi cunhado baleeira para esses tipos de ataques.

Filtro de evasão

Os phishers têm usado imagens em vez de texto para tornar mais difícil para os filtros anti-phishing para detectar texto comumente usado em e-mails de phishing.

Site falsificação

Uma vez que uma vítima visita o site de phishing, o engano não acabou. Alguns golpes de phishing usam Comandos JavaScript, a fim de alterar o barra de endereços. Isto é feito colocando uma foto de um URL legítima sobre a barra de endereços, ou fechando a barra de endereço original e abrir um novo com a URL legítima.

Um atacante pode até mesmo usar falhas em scripts do próprio site confiável contra a vítima. Estes tipos de ataques (conhecido como cross-site scripting) são particularmente problemáticos, porque eles direcionam o usuário para fazer login em seu banco ou página de serviço própria web, onde tudo, desde o endereço da Web para o certificados de segurança parece correto. Na realidade, o link para o site é trabalhada para realizar o ataque, o que torna muito difícil de detectar, sem conhecimento especializado. Apenas como uma falha foi usada em 2006 contra PayPal.

A Universal Man-in-the-middle (MITM) Phishing Kit, descoberto em 2007, fornece uma interface simples de usar, que permite que um phisher para reproduzir de forma convincente sites e capturar log-in detalhes inseridos no site falso.

Para evitar as técnicas anti-phishing que varrem sites de texto relacionados com phishing, phishers começaram a usar Sites baseados em Flash. Estes parecem muito com o site real, mas ocultar o texto em um objeto multimídia.

Phishing telefone

Nem todos os ataques de phishing exigir um site falso. As mensagens que diziam ser de um banco disse que os usuários disquem um número de telefone a respeito de problemas com suas contas bancárias. Uma vez que o número de telefone (de propriedade do phisher, e fornecido por um Voz sobre IP serviço) foi marcado, prompts disse que os usuários digitem seus números de conta e PIN. Vishing (voz phishing) às vezes usa os dados de identificação de chamadas falsas para dar a aparência de que as chamadas vêm de uma organização de confiança.

Outras técnicas

- Outro ataque é usado com sucesso para encaminhar o cliente para o site legítimo de um banco, em seguida, colocar uma janela pop-up solicitando credenciais no topo do site de uma forma que parece que o banco está a pedir esta informação sensível.

- Uma das mais recentes técnicas de phishing é tabnabbing. Ela tira proveito das várias abas que os usuários usam e silenciosamente redireciona o usuário para o site afetado.

- Gêmeos do mal é uma técnica de phishing que é difícil de detectar. Um phisher cria uma rede sem fio falso que é semelhante a uma rede pública legítimo que podem ser encontrados em locais públicos, como aeroportos, hotéis ou lojas de café. Sempre que alguém fizer logon à rede falso, os fraudadores tentam capturar suas senhas e / ou informações de cartão de crédito.

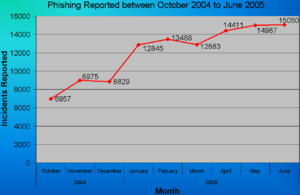

Danos causados por phishing

Os danos causados por phishing varia de negação de acesso a e-mail a perda financeira substancial. Estima-se que entre maio de 2004 e maio de 2005, aproximadamente 1,2 milhões de usuários de computador no Estados Unidos sofreram perdas causadas por phishing, totalizando aproximadamente US $ 929.000.000. Empresas Estados Unidos perdem cerca de US $ 2 bilhões por ano como seus clientes se tornam vítimas. Em 2007, ataques de phishing aumentou. 3,6 milhões de adultos perdeu US $ 3,2 bilhões nos 12 meses encerrados em agosto de 2007. A Microsoft alega estas estimativas são muito exageradas e coloca a perda de phishing anual em os EUA em US $ 60 milhões. No Reino Unido as perdas da banca web fraude em sua maioria de phishing, quase duplicou a GB £ 23.2m em 2005, a partir de GB £ 12.2m em 2004, enquanto 1 em cada 20 usuários de computador alegou ter perdido para phishing em 2005.

A postura adotada pelo organismo bancário do Reino Unido APACS é que "os clientes também deve tomar precauções sensatas ... para que eles não são vulneráveis ao criminoso." Da mesma forma, quando a primeira onda de ataques de phishing atingiu o setor bancário do República da Irlanda em Setembro de 2006, o Bank of Ireland inicialmente recusou-se a cobrir as perdas sofridas por seus clientes (e ainda insiste que a sua política é não fazê-lo), apesar de perdas na ordem dos € 11.300 foram feitas boa.

Anti-phishing

Existem várias técnicas diferentes para combater o phishing, incluindo a legislação e tecnologia criada especificamente para proteger contra phishing. A maioria dos navegadores de Internet vêm com novas software anti-phishing. Telefone, site, e-mail de phishing podem ser comunicadas às autoridades, tal como descrito abaixo .

Respostas sociais

Uma estratégia para combater phishing é treinar as pessoas a reconhecer tentativas de phishing, e para lidar com eles. A educação pode ser eficaz, especialmente onde o treinamento fornece feedback direto. Uma tática mais recente phishing, que usa phishing e-mails dirigidos a uma empresa específica, conhecida como spear phishing, tem sido aproveitado para treinar pessoas em vários locais, incluindo United States Military Academy at West Point, NY. Em um experimento de junho de 2004 com spear phishing, 80% dos 500 cadetes de West Point que foram enviados um falso e-mail de um inexistente Col. Robert Melville em West Point, foram enganado ao clicar em um link que supostamente levá-los para uma página onde eles iriam inserir informações pessoais. (A página informou que eles haviam sido atraídos.)

As pessoas podem tomar medidas para evitar tentativas de phishing por ligeiramente modificando seus hábitos de navegação. Quando contatado sobre uma conta a necessidade de ser "verificado" (ou qualquer outro tópico usado por phishers), é uma precaução sensata entrar em contato com a empresa da qual o e-mail aparentemente origina para verificar se o e-mail é legítimo. Alternativamente, o endereço que o indivíduo sabe é verdadeiro site da empresa pode ser digitado na barra de endereço do navegador, em vez de confiar em qualquer hiperlinks na mensagem suspeita de phishing.

Quase todos os e-mails legítimos de empresas aos seus clientes conter um item de informação que não está prontamente disponível para phishers. Algumas empresas, por exemplo PayPal, sempre tratar os seus clientes pelo seu nome de usuário em e-mails, por isso, se um e-mail aborda o destinatário de uma forma genérica ("Caro cliente PayPal"), é provável que seja uma tentativa de phishing. E-mails de bancos e empresas de cartão de crédito muitas vezes incluem números de contas parciais. No entanto, a pesquisa recente mostrou que o público normalmente não distinguir entre os primeiros dígitos e os últimos dígitos de um número de conta-um problema significativo uma vez que os primeiros dígitos são frequentemente os mesmos para todos os clientes de uma instituição financeira. As pessoas podem ser treinadas para ter sua suspeita despertou se a mensagem não contém nenhuma informação pessoal específica. Tentativas de phishing no início de 2006, no entanto, usou a informação personalizada, o que a torna insegura para assumir que a presença de informações pessoais por si só garante que a mensagem é legítima. Além disso, outro estudo recente concluiu, em parte, que a presença de informações pessoais não afeta significativamente a taxa de sucesso de ataques de phishing, o que sugere que a maioria das pessoas não prestam atenção a esses detalhes.

O Grupo de Trabalho Anti-Phishing, uma indústria e de associação a aplicação da lei, sugeriu que as técnicas convencionais de phishing poderia tornar-se obsoleto no futuro, como as pessoas estão cada vez mais cientes das técnicas de engenharia social utilizadas pelos phishers. Eles prevêem que pharming e outros usos de malwares vai se tornar ferramentas mais comuns para roubar informações.

Todos podem ajudar a educar o público, incentivando práticas seguras, e evitando os perigosos. Infelizmente, os jogadores ainda bem conhecidos são conhecidos para incitar os usuários a comportamentos perigosos, por exemplo, solicitando os seus utilizadores a revelarem as suas senhas para serviços de terceiros, tais como e-mail.

Respostas técnicas

As medidas anti-phishing têm sido implementadas como recursos incorporados em navegadores, como extensões ou barras de ferramentas para browsers, e como parte de procedimentos de login do site. A seguir estão algumas das principais abordagens para o problema.

Ajudando a identificar sites legítimos

A maioria dos sites de phishing são direcionados para sites seguros o que significa que SSL com criptografia forte PKI é usada para autenticação do servidor, onde o URL do site é utilizado como identificador. Em teoria, deve ser possível para a autenticação SSL para ser usado para confirmar o local para o usuário, e esta foi a exigência de projeto do SSL v2 ea meta de navegação segura. Mas, na prática, isso é fácil de enganar.

A falha superficial é que a interface de usuário de segurança do navegador (UI) é insuficiente para lidar com as ameaças fortes de hoje. Há três partes para garantir a autenticação usando TLS e certificados: indicando que a conexão está no modo autenticado, indicando qual site o usuário está conectado, e indicando qual a autoridade diz que é este site. Todos os três são necessários para autenticação, e precisam de ser confirmados por / para o utilizador.

Conexão segura

A exibição padrão para a navegação segura a partir de meados da década de 1990 e meados da década de 2000 foi o cadeado. Em 2005, a Mozilla colocou um amarelo barra de endereços como uma melhor indicação da conexão segura. Esta inovação foi posteriormente revertido devido ao Certificados EV, que substituiu certos certificados que asseguram um elevado nível de verificação de identidade organização com um display verde, e outros certificados com um azul estendida favicon caixa para a esquerda da barra de URL (para além do interruptor de "http" para "https" no próprio URL).

Qual site

O usuário deve confirmar que o nome de domínio na barra de endereços do navegador era de fato onde pretendiam ir. URLs pode ser muito complexa para ser facilmente analisado. Os usuários muitas vezes não sabem ou reconhecem a URL dos sites legítimos que pretendem se conectar, de forma que a autenticação se torna sem sentido. Uma condição para a autenticação do servidor significativo é ter um identificador de servidor que é significativo para o usuário; muitos sites de comércio eletrônico vai mudar os nomes de domínio no seu conjunto global de sites, somando-se a oportunidade para a confusão. Simplesmente exibir o nome de domínio para o site visitado, como algumas barras de ferramentas anti-phishing fazer, não é suficiente.

Alguns navegadores mais recentes, tais como Internet Explorer 8, exibir todo o URL em cinza, com apenas o próprio nome de domínio em preto, como forma de auxiliar o usuário na identificação de URLs fraudulentos.

Uma abordagem alternativa é a petname extensão para o Firefox que permite que os usuários digitam em seus próprios rótulos de websites, para que eles possam mais tarde reconhecer quando eles voltaram para o site. Se o site não for reconhecido, então o software pode ou avisar o usuário ou bloquear o site de imediato. Isto representa o gerenciamento de identidade centrada no usuário de identidades de servidor. Alguns sugerem que uma imagem gráfica selecionada pelo usuário é melhor do que um petname.

Com o advento de Certificados EV, navegadores agora normalmente exibem o nome da organização em verde, que é muito mais visível e é esperançosamente mais coerente com as expectativas do usuário. Fabricantes de navegadores têm optado por limitar esta exposição proeminente apenas para Certificados EV, deixando o usuário a cuidar de si mesmo com todos os outros certificados.

Quem é a Autoridade

O navegador precisa de afirmar que a autoridade é que faz a alegação de que o usuário está conectado. No nível mais simples, nenhuma autoridade se afirma, e, portanto, o navegador é a autoridade, na medida em que o usuário está em causa. Os fabricantes de navegadores assumir esta responsabilidade, controlando uma lista raiz de CAs aceitável. Esta é a prática actual nível.

O problema com isso é que nem todas as autoridades de certificação (CAs) empregam igualmente bom nem aplicável a verificação, independentemente das tentativas por fornecedores de navegadores para controlar a qualidade. Nem todos os CAs subscrever o mesmo modelo e conceito de que os certificados são apenas cerca de autenticação de organizações de comércio eletrônico Certificado Manufacturing é o nome dado aos certificados de baixo valor que são entregues em um cartão de crédito e um email de confirmação.; ambos são facilmente pervertida por fraudadores. Assim, um site de alto valor pode ser facilmente falsificado por um certificado válido fornecido por outra CA. Isto poderia ser porque a CA está em outra parte do mundo, e não está familiarizado com sites de comércio eletrônico de alto valor, ou pode ser que não seja tomado cuidado em tudo. Como o CA só é encarregado de proteger os seus próprios clientes, e não os clientes de outros CAs, esta falha é inerente ao modelo.

A solução para isso é que o navegador deve mostrar, eo usuário deve estar familiarizado com o nome da autoridade. Isto apresenta a CA como uma marca, e permite ao usuário aprender um punhado de CAs que ela é susceptível de entrar em contacto dentro de seu país e seu setor. O uso da marca também é fundamental para proporcionar o CA com um incentivo para melhorar a sua verificação, como o usuário vai aprender a marca e exigir boa verificação para sites de alto valor.

Esta solução foi primeiro colocado em prática nas primeiras versões do IE7, quando visualizadas Certificados EV. Nesse visor, a CA emissora é exibido. Este foi um caso isolado, no entanto. Há resistência a CAs ser marcado no cromo, resultando em um retorno ao nível mais simples acima: o navegador é a autoridade do usuário.

Falhas fundamentais no modelo de navegação segura segurança

Experimentos para melhorar a interface do usuário de segurança resultaram em benefícios, mas têm também expôs falhas fundamentais no modelo de segurança. As causas para o fracasso da autenticação SSL para ser empregado corretamente na navegação segura são muitas e interligadas.

Usuários tendem a não verificar as informações de segurança, mesmo quando ele é explicitamente apresentada a eles. Por exemplo, a grande maioria dos sites são avisos para as configurações incorretas, e não um MITM (homem no meio ataque). Usuários aprenderam a ignorar os avisos e tratar todos os avisos com o mesmo desdém, resultando em Click-through síndrome. Por exemplo, Fogo 3 tem um processo de 4-clique para adicionar uma excepção, mas tem sido mostrado para ser ignorada por um utilizador experiente, num caso real de MITM.

Outro fator subjacente é a falta de suporte para hospedagem virtual. As causas específicas são a falta de apoio para Servidor de Nome Indicação nos servidores TLS, ea despesa ea inconveniência de aquisição de certificados. O resultado é que o uso de autenticação é muito raro de ser nada, mas um caso especial. Isto tem causado uma falta geral de conhecimento e recursos na autenticação dentro TLS, que por sua vez fez com que as tentativas de fornecedores de navegadores para atualizar suas UIs de segurança têm sido lentos e sem brilho.

O modelo de segurança para o navegador seguro inclui muitos participantes: usuário, fornecedor do navegador, desenvolvedores, CA, auditor, vendedor de servidor web, site de comércio eletrônico, reguladores (por exemplo, FDIC), e comitês de padrões de segurança. Há uma falta de comunicação entre os diferentes grupos que estão comprometidos com o modelo de segurança. Por exemplo, embora o entendimento de autenticação é forte no nível de protocolo das comissões IETF, esta mensagem não chega ao grupo UI. Fornecedores webserver não priorizar a Servidor Indicação Nome (TLS / SNI) fixar, não vendo-a como uma correção de segurança, mas sim um novo recurso. Na prática, todos os participantes olhar para os outros como a fonte das falhas que levam a phishing, portanto, as correções locais não são priorizadas.

Matéria melhorou ligeiramente com o Fórum CAB, como esse grupo inclui fabricantes de navegadores, auditores e CAs. Mas o grupo não começou de uma forma aberta, eo resultado sofria de interesses comerciais dos primeiros jogadores, bem como a falta de paridade entre os participantes. Ainda hoje, fórum CAB não estiver aberto, e não inclui a representação de pequenas CAs, os utilizadores finais, donos de comércio eletrônico, etc.

Vendedores cumprir as normas, o que resulta em um efeito de terceirização quando se trata de segurança. Embora tenha havido muitas e boas experiências em melhorar a interface do usuário de segurança, estes não foram adotadas, porque eles não são padrão, ou entrar em conflito com as normas. Modelos de ameaças pode reinventar-se em torno de um mês; Normas de segurança demorar cerca de 10 anos para se adaptar.

Mecanismos de controlo utilizados pelos fabricantes de navegadores ao longo dos CAs não foram substancialmente atualizados; o modelo de ameaça tem. O processo de controle de qualidade e mais de CAs não está suficientemente atento para a protecção dos utilizadores e o endereçamento de ameaças reais e atuais. Os processos de auditoria estão em grande necessidade de actualização. As recentes orientações EV documentado o modelo atual em maior detalhe, e estabeleceu uma boa referência, mas não empurre para quaisquer alterações substanciais a serem feitas.

Browsers alertando os usuários para sites fraudulentos

Outra abordagem popular para lutar contra phishing é manter uma lista de sites de phishing conhecidos e verificar sites contra a lista. navegador IE7, da Microsoft , Mozilla Firefox 2.0, Safari 3.2, e Opera todos contêm este tipo de medida anti-phishing. Firefox 2 utilizadas Google software anti-phishing. Opera 9.1 usa ao vivo listas negras de Phishtank e GeoTrust, bem como ao vivo listas brancas de GeoTrust. Algumas implementações desta abordagem enviar as URLs visitadas a um serviço central para ser verificado, o que tem levantado preocupações sobre privacidade. De acordo com um relatório da Mozilla no final de 2006, o Firefox 2 foi encontrado para ser mais eficaz do que o Internet Explorer 7 em detectar sites fraudulentos em um estudo realizado por uma empresa de testes de software independente.

Uma abordagem introduzida em meados de 2006, envolve a mudança para um serviço de DNS especial que filtra domínios de phishing conhecidos: isso vai funcionar com qualquer navegador, e é similar em princípio ao uso de um arquivo hosts para bloquear anúncios web.

Para atenuar o problema de sites de phishing personificando um site vítima, incorporando suas imagens (tais como logotipos), vários proprietários de sites têm alterado as imagens para enviar uma mensagem para o visitante que um site pode ser fraudulenta. A imagem pode ser movido para um novo nome do arquivo eo original substituído de forma permanente, ou um servidor pode detectar que a imagem não foi solicitada como parte da navegação normal, e em vez disso enviar uma imagem de advertência.

Aumentando logins senha

O Bank of website da América é um dos vários que perguntar aos usuários selecionar uma imagem pessoal, e exibir esta imagem selecionada pelo usuário com todos os formulários que solicitam uma senha. Os usuários de serviços online do banco são instruídos a digitar uma senha somente quando eles vêem a imagem que selecionou. No entanto, um estudo recente sugere que poucos usuários se abster de negociar a sua senha quando as imagens estão ausentes. Além disso, esse recurso (como outras formas de autenticação de dois fatores) é suscetível a outros ataques, como as sofridas pelo banco escandinavo Nordea no final de 2005, e Citibank em 2006.

Um sistema semelhante, em que um gerado automaticamente "Identidade Cue", que consiste de uma palavra de cor dentro de uma caixa colorida é exibida para cada usuário do site, está em uso em outras instituições financeiras.

Peles de segurança são uma técnica relacionada que envolve sobrepor uma imagem selecionada pelo usuário para o formulário de login como um sinal visual de que a forma é legítimo. Ao contrário dos regimes de imagem baseados em Web site, no entanto, a imagem em si é compartilhada apenas entre o usuário eo navegador, e não entre o usuário eo site. O esquema também se baseia em um protocolo de autenticação mútua, o que torna menos vulneráveis a ataques que afetam os esquemas de autenticação única pelo usuário.

Ainda uma outra técnica baseia-se uma grade dinâmico de imagens que é diferente para cada tentativa de acesso. O usuário deve identificar as imagens que se encaixam suas categorias pré-escolhido (tais como cães, carros e flores). Só depois eles identificaram corretamente as imagens que se encaixam suas categorias são autorizados a entrar a sua senha alfanumérica para completar o login. Ao contrário das imagens estáticas utilizadas no Bank of America site, um método de autenticação dinâmica baseada na imagem cria uma senha única para o login, requer a participação ativa do usuário, e é muito difícil para um site de phishing para replicar corretamente porque seria precisa exibir uma grade diferente das imagens geradas aleatoriamente, que inclui categorias secretas do usuário.

Eliminando-mail phishing

Especializada filtros de spam podem reduzir o número de phishing e-mails que chegam a suas caixas de entrada dos destinatários. Estas abordagens assentam sobre aprendizado de máquina e processamento de linguagem natural se aproxima para classificar e-mails de phishing. Autenticação de endereços de e-mail é outra nova abordagem.

Monitoramento e takedown

Várias empresas oferecem os bancos e outras organizações que possam sofrer de golpes de phishing serviços de volta do relógio para monitorar, analisar e ajudar a encerrar sites de phishing. Os indivíduos podem contribuir por meio de relatórios de phishing para ambos os grupos de voluntariado e da indústria, tais como PhishTank. Indivíduos também podem contribuir por meio de relatórios de tentativas de phishing telefone para telefone Phishing, Federal Trade Commission. Phishing páginas web e e-mails podem ser relatadas para o Google. O Crime Complaint Center Internet noticeboard carrega phishing e ransomware alerta.

As respostas legais

Em 26 de janeiro de 2004, os EUA Comissão de Comércio Federal entrou com a primeira ação judicial contra um phisher suspeita. O réu, um californiano adolescente, alegadamente criado uma página web projetado para se parecer com o Site America Online, e é usado para roubar informações de cartão de crédito. Outros países seguiram essa liderança, rastreamento e prendendo phishers. Um chefão phishing, Valdir Paulo de Almeida, foi preso em Brasil por liderar uma das maiores phishing criminosas, que em dois anos roubou entre US $ 18 milhões e US $ 37 milhões. Autoridades britânicas presos dois homens em Junho de 2005 por seu papel em um esquema de phishing, em um caso ligado ao US Serviço Secreto Operação Firewall, que visava notórios "Carder" websites. Em 2006, oito pessoas foram presas pela polícia japonesa sob suspeita de phishing fraude, criando falsos sites Yahoo Japão, marcando-se ¥ 100.000.000 (US $ 870,000). As prisões continuaram em 2006 com o FBI Operação Cardkeeper deter uma quadrilha de dezesseis anos em os EUA ea Europa.

No Estados Unidos , o senador Patrick Leahy introduziu a Lei Anti-Phishing de 2005 no Congresso em 1 de Março de 2005. Este projeto de lei, se tivesse sido transformado em lei, teria criminosos sujeitos que criaram sites falsos e enviados falsos e-mails, a fim de fraudar consumidores multas de até US $ 250,000 e penas de prisão de até cinco anos. O Reino Unido reforçou a sua arsenal jurídico contra phishing com a Lei de Fraude 2006, que introduz uma ofensa geral de fraude que pode transportar até uma pena de prisão de dez anos, e proíbe o desenvolvimento ou a posse de kits de phishing com intenção de cometer fraude.

As empresas também se juntaram ao esforço para reprimir a phishing. Em 31 de março de 2005, a Microsoft entrou com ações judiciais federais 117 no Tribunal Distrital dos EUA para o Distrito Oeste de Washington. Os processos acusam " John Doe "acusados de senhas e obtenção de informações confidenciais. Março 2005 também viu uma parceria entre a Microsoft e os funcionários responsáveis pela aplicação da lei de ensino do governo australiano como combater vários crimes cibernéticos, incluindo phishing. A Microsoft anunciou uma planejada mais 100 ações judiciais fora os EUA em março de 2006, seguido do início, a partir de Novembro de 2006, de 129 processos de mistura ações criminais e civis. AOL reforçou seus esforços contra phishing no início de 2006 com três ações judiciais buscando um total de US 18 milhões dólares americanos de acordo com as alterações de 2005 à Lei da Criminalidade Informática Virgínia, e Earthlink juntou-se em, ajudando a identificar seis homens posteriormente acusados de phishing fraude no Connecticut.

Em janeiro de 2007, Jeffrey Brett Goodin da Califórnia se tornou o primeiro réu condenado por um júri de acordo com as disposições da Lei CAN-SPAM de 2003. Ele foi considerado culpado de enviar milhares de e-mails para os usuários America Online, enquanto posando como departamento de cobrança da AOL, o que levou clientes para enviar informações pessoais e de cartão de crédito. Diante de uma possível 101 anos de prisão pela violação CAN-SPAM e outras dez acusações, incluindo fraude eletrônica, o uso não autorizado de cartões de crédito, eo uso indevido de marca registrada da AOL, ele foi condenado a servir 70 meses. Goodin tinha estado em prisão preventiva desde que não apareça para uma audiência mais cedo e começou a servir sua pena de prisão imediatamente.